自动化测试

ssh

递归

知识蒸馏

螺旋折线

免责声明

luajit

端口号概念

SimGNN

insert into

大数据毕业设计

重构

kingbase

qt布局管理器

es6

ansible

Starter

对象

ssh工具

Java基础

攻击

2024/4/13 1:25:15为即将到来的量子攻击做好准备的 4 个步骤

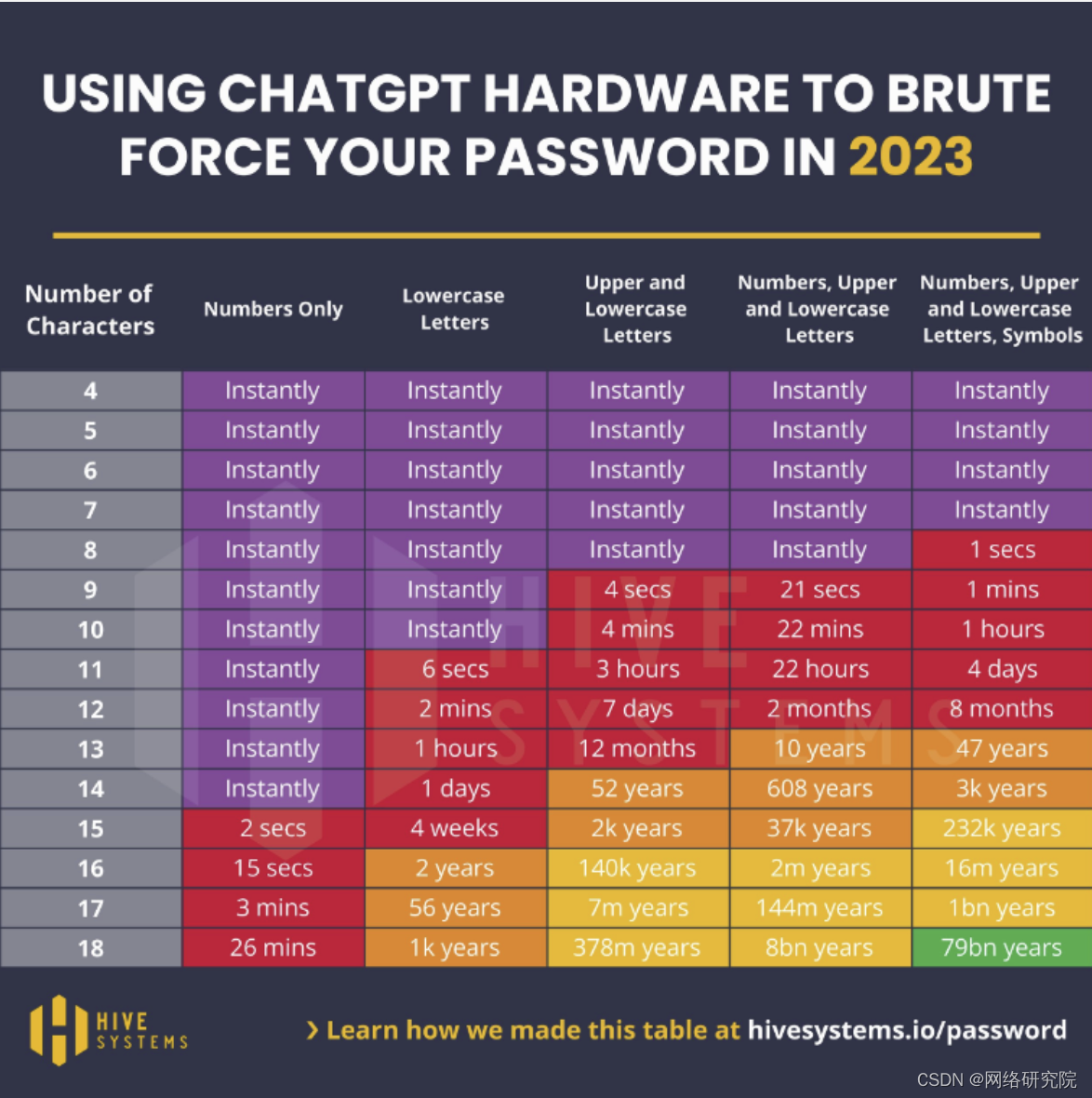

当谈到网络和技术领域时,一场风暴正在酝酿——这场风暴有可能摧毁我们数字安全的根本结构。这场风暴被称为 Q-Day,是即将到来的量子计算时代的简写,届时量子计算机的功能将使最复杂的加密算法变得过时。

这场量子革命正以惊人的速度到来&am…

靶机实战bwapp亲测xxe漏洞攻击及自动化XXE注射工具分析利用

靶机实战bwapp亲测xxe漏洞攻击及自动化XXE注射工具分析利用。 1|0介绍 xxe漏洞主要针对webservice危险的引用的外部实体并且未对外部实体进行敏感字符的过滤,从而可以造成命令执行,目录遍历等.首先存在漏洞的web服务一定是存在xml传输数据的,可以在http头的content-type中查…

事件驱动系统的安全风险

事件驱动系统

事件驱动系统的目的是高效地管理同时执行并相互交互的多个对象和环境。一个事件驱动系统是一个由对象组成的系统,它们使用消息传递机制相互交互。这个机制由一个独立的组件控制,通常称为事件调度程序,它充当对象之间的中介。

…

网络攻防中黑客是如何使用hydra对端口进行爆破的?

网络攻防中黑客是如何使用hydra对端口进行爆破的? 网站的防护(sql,xss…)的安全保护也已经上升了一个等级,但是由于管理员的安全意识薄弱,网站弱口令漏洞依然猖獗,不信可以看补天的漏洞提交记录,弱口令依然是漏洞中的佼…

黑客如何在攻击中使用生成式人工智能以及我们能做些什么?

生成式人工智能 (AI) 最近备受关注。AI 驱动的聊天机器人 ChatGPT 和 VALL-E 等其他支持自然语言处理的系统已将生成 AI 带给了公众,并释放了它的好处和坏处。

关于生成式 AI 的核心担忧之一是它可用于升级恶意攻击并提出更复杂的网络攻击。

那么,黑客…

LOTL网络攻击技术越来越受欢迎

根据 APJ Darktrace 企业安全总监对 ACSC 及其五眼联盟合作伙伴本周发布的声明的回应,“离地生活”攻击技术越来越受欢迎。

Living off the land (LOTL) 是一种无文件恶意软件或 LOLbins 网络攻击技术。

网络罪犯使用受害人系统中的本机合法工具来维持和推进攻击。…

猎杀物联网中的“WannaCry ”勒索病毒,我们该怎么做?

San Bruno 是一个古雅的中产阶级住宅郊区,距离旧金山国际机场不远。而在 San Bruno 的 地下,是使用互联网作为其通信主干,由 SCADA 软件控制的天然气管道。 2010 年 9 月 9 日,因短路导致操作室误认为实际关闭的阀门是开启的状态&…

网络中黑客攻击使用手段Top25漏洞常见参数,8个WAF绕过,一些用于查找敏感文件的语法

Top25漏洞常见参数,8个WAF绕过,一些用于查找敏感文件的语法,主要包括:执行URL重定向、SQL注入、LFI本地文件包含、SSRF服务端请求伪造、XSS跨站脚本攻击等等。 Top25漏洞常见参数

包含以下漏洞的常见参数:

XSS跨站脚本攻击 SSRF服务端请求伪造 LFI本地文件包含 SQL注入 …

在网络攻击之前、期间和之后应采取的步骤

在当今复杂的威胁形势下,网络攻击是不可避免的。

恶意行为者变得越来越复杂,出于经济动机的攻击变得越来越普遍,并且每天都会发现新的恶意软件系列。

这使得对于各种规模和跨行业的组织来说,制定适当的攻击计划变得更加重要。

…

生成式人工智能攻击的一年:2024

趋势科技最近公布了其关于预期最危险威胁的年度研究数据。生成人工智能的广泛可用性和质量将是网络钓鱼攻击和策略发生巨大变化的主要原因。

趋势科技宣布推出“关键可扩展性”,这是著名年度研究的新版本,该研究分析了安全形势并提出了全年将肆虐的网络…

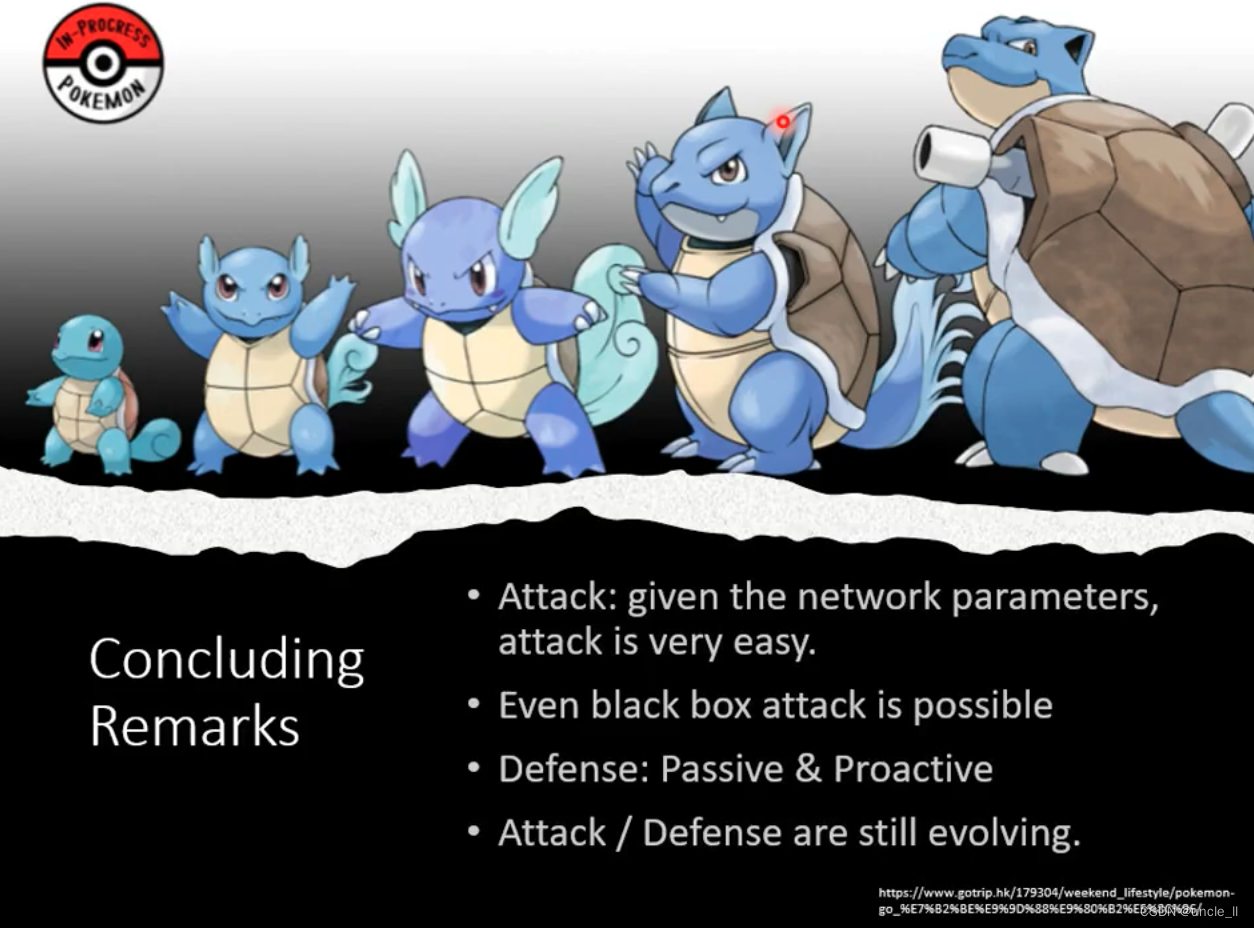

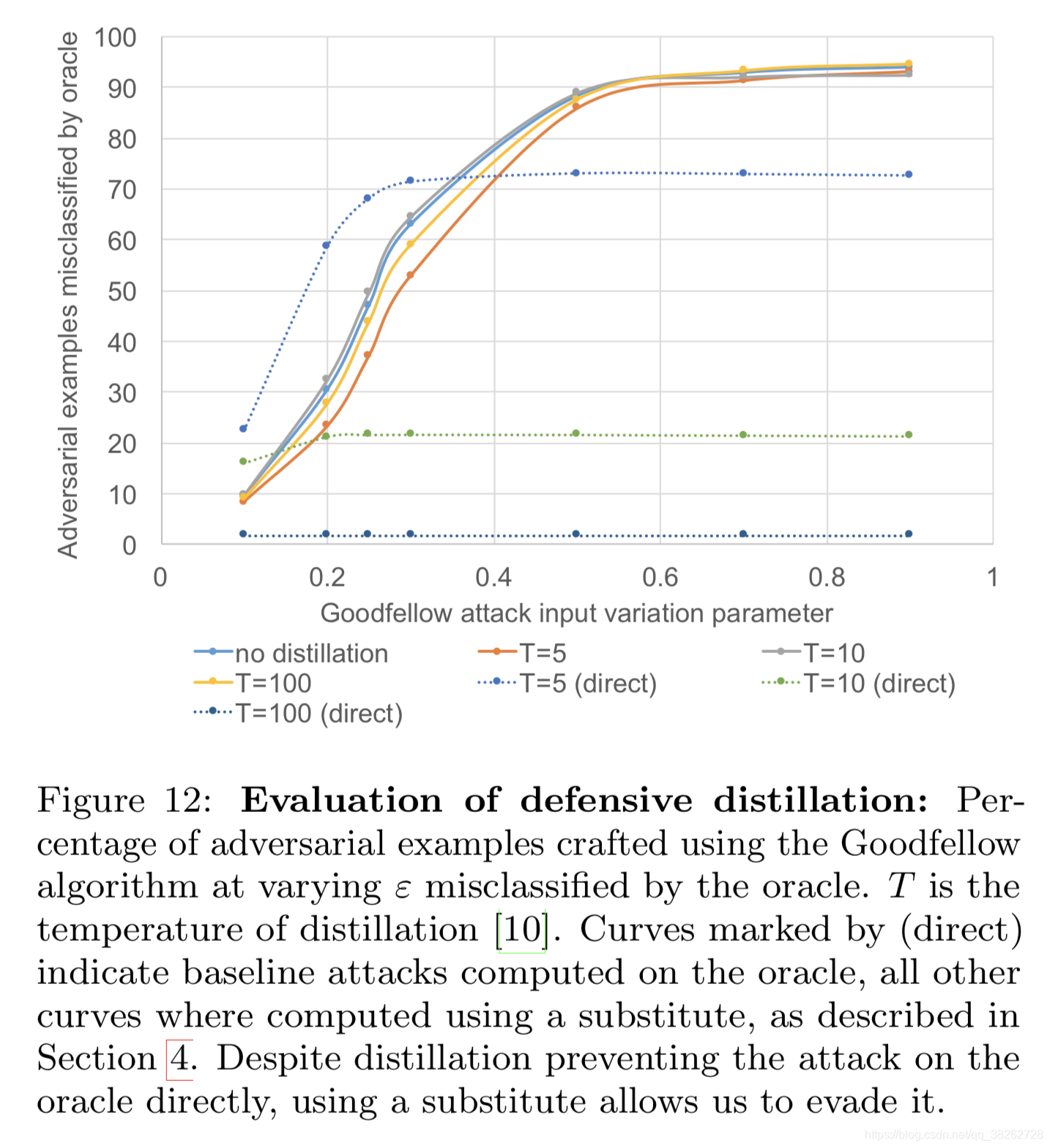

Practical Black-Box Attacks against Machine Learning 论文阅读笔记

Paper: Practical Black-Box Attacks against Machine Learning

Author: Nicolas Papernot et al.

Publication: arXiv, 2017 文章目录1 背景2 创新点3 核心方法3.1 第一步,获取替代检测器的训练集3.2 第二步, 选择合适的替代检测器模型结构3.3 第三步&a…

安全防御 --- SSL VPN

附:无线项目介绍 SSL VPN

有浏览器的设备就可以使用SSL,进而使用SSL VPN。无需担心客户端问题,所以SSL VPN也称为无客户端VPN。SSL VPN在client to lan场景下特别有优势。

实际实现过程(基于TCP实现) (1&…

黑客掌握的定向攻击:内网渗透实战,借用几个开源工具简单几步搞定靶机

黑客掌握的定向攻击:内网渗透实战,借用几个开源工具简单几步搞定靶机。 #############################

免责声明:工具本身并无好坏,希望大家以遵守《网络安全法》相关法律为前提来使用该工具,支持研究学习,切勿用于非法犯罪活动,对于恶意使用该工具造成的损失,和本人…

超过 50% 的内部攻击使用特权提升漏洞

特权提升漏洞是企业内部人员在网络上进行未经授权的活动时最常见的漏洞,无论是出于恶意目的还是以危险的方式下载有风险的工具。

Crowdstrike 根据 2021 年 1 月至 2023 年 4 月期间收集的数据发布的一份报告显示,内部威胁正在上升,而利用权…

面向未来的数据安全策略

人工智能(AI)已经成为一项突破性技术,可以彻底改变各个领域,并引发就业市场的强烈焦虑。毫不奇怪,它对技术和运营的变革性影响为提高效率、准确性和决策提供了巨大的可能性。

它还为黑客提供了巨大的机会。网络犯罪分…

黑客攻击常用的一款热门工具,Jwt_Tool - 用于验证、伪造、扫描和篡改 JWT(JSON Web 令牌)

黑客攻击常用的一款热门工具,Jwt_Tool - 用于验证、伪造、扫描和篡改 JWT(JSON Web 令牌)。 ####################

免责声明:工具本身并无好坏,希望大家以遵守《网络安全法》相关法律为前提来使用该工具,支持研究学习,切勿用于非法犯罪活动,对于恶意使用该工具造成的损…

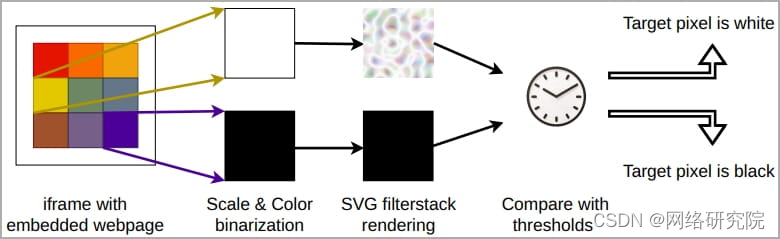

现代 GPU 容易受到新 GPU.zip 侧通道攻击

来自四所美国大学的研究人员开发了一种新的 GPU 侧通道攻击,该攻击利用数据压缩在访问网页时泄露现代显卡中的敏感视觉数据。

研究人员通过 Chrome 浏览器执行跨源 SVG 过滤器像素窃取攻击,证明了这种“ GPU.zip ”攻击的有效性。

研究人员于 2023 年 …

CISA 彻底改变了恶意软件信息共享:网络安全的突破

在现代网络安全中,战术技术和程序(TTP)的共享对于防范网络事件至关重要。

因此,了解攻击向量和攻击类型之间的关联如今是让其他公司从其他公司遭受的 IT 事件中受益(吸取经验教训)的重要一步。

美国主要网…

防御网络攻击风险的4个步骤

如今,人们正在做大量工作来保护 IT 系统免受网络犯罪的侵害。令人担忧的是,对于运营技术系统来说,情况却并非如此,运营技术系统用于运行从工厂到石油管道再到发电厂的所有业务。

组织应该强化其网络安全策略,因为针对…

攻击者使用“Geacon”Cobalt Strike工具瞄准macOS

威胁行为者现在正在部署一种名为 Geacon 的 Cobalt Strike 的 Go 语言实现,它于四年前首次出现在 GitHub 上。

他们正在使用红队和攻击模拟工具来针对 macOS 系统,其方式与过去几年在 Windows 平台上使用 Cobalt Strike 进行后开发活动的方式大致相同。…

网络攻防中黑客常用技术跨站脚本技术:持久型(存储)XSS 技术详解,目标设置、模糊测试框架、模糊测试模板、挖掘富文本存储型 XSS

网络攻防中黑客常用技术跨站脚本技术:持久型(存储)XSS 技术详解,目标设置、模糊测试框架、模糊测试模板、挖掘富文本存储型 XSS。 持久型XSS(跨站脚本攻击)是一种常见的网络安全漏洞。它的特点是恶意注入的攻击代码会被存储到服务器端或者数据库中,从而导致持久性的攻击…

端点攻击剖析:网络攻击如何破坏企业网络

为了实现真正有效的网络安全态势,将公司的所有设备作为网络设备进行保护至关重要。攻击者可以将任何端点(电话、计算机、虚拟机、嵌入式设备、服务器、POS 终端)变成进入组织的入口点。

未受保护的端点是恶意行为者的主要攻击媒介࿰…

研究人员发现 OpenAI ChatGPT、Google Gemini 的漏洞

自 OpenAI 推出 ChatGPT 以来,生成式 AI 聊天机器人的数量及其在企业中的采用率在一年多时间里呈爆炸式增长,但网络安全专业人士的担忧也随之增加,他们不仅担心威胁组织对新兴技术的使用,还担心大型网络的安全性及模型(…

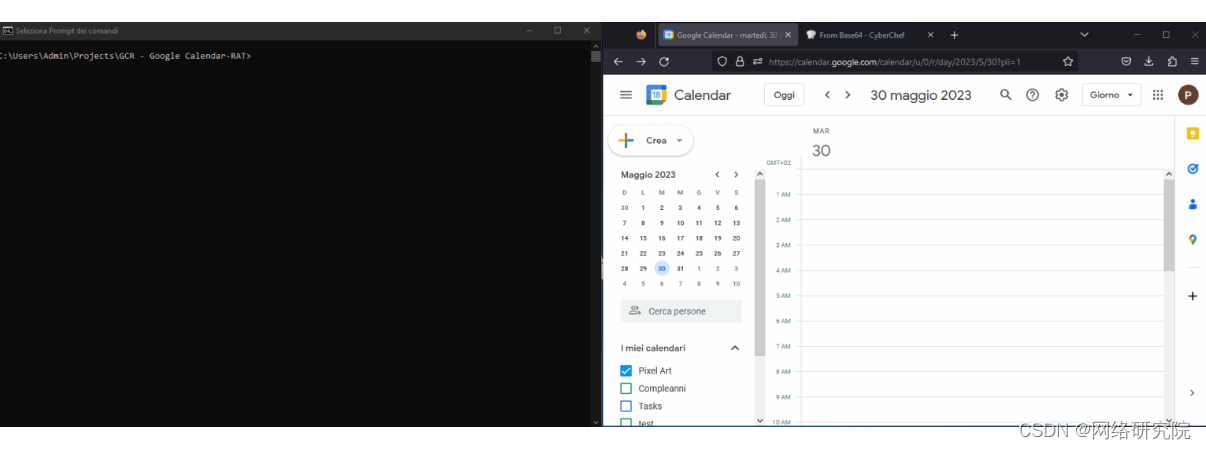

攻击者滥用日历服务作为 C2 基础设施

谷歌警告多个威胁参与者正在利用其日历服务作为命令和控制(C2)基础设施。

谷歌警告 称,多个威胁参与者共享一个名为“Google Calendar RAT”的公共概念验证(PoC)漏洞,该漏洞依赖日历服务来托管命令和控制&…

[阅读笔记] 联邦学习攻防综述 An Overview of Federated Deep Learning Privacy Attacks and Defensive Strategies

✍️ [阅读笔记] An Overview of Federated Deep Learning Privacy Attacks and Defensive Strategies 本文是一篇关于联邦学习的隐私攻击和防御策略的综述文章,作者2020年挂在CoRR上。 🙋♂️张同学 📧zhangruiyuanzju.edu.cn 有问题请联系…

Scapy畸形报文攻击

网络攻击可分为拒绝服务型攻击、畸形报文攻击和扫描窥探攻击三大类。

畸形报文攻击是通过向目标系统发送有缺陷的IP报文,使得目标系统在处理这样的 IP包时会出现崩溃,给目标系统带来损失。主要的畸形报文攻击有 Ping of Death、…

黑客攻击服务器之后如何清除痕迹?如何进行伪装和逃脱追踪?

黑客攻击服务器之后如何清除痕迹?如何进行伪装和逃脱追踪?附完整执行代码。

在攻击结束后,如何不留痕迹的清除日志和操作记录,以掩盖入侵踪迹,这其实是一个细致的技术活。你所做的每一个操作,都要被抹掉;你所上传的工具,都应该被安全地删掉。

黑客的一次攻击行为,主…

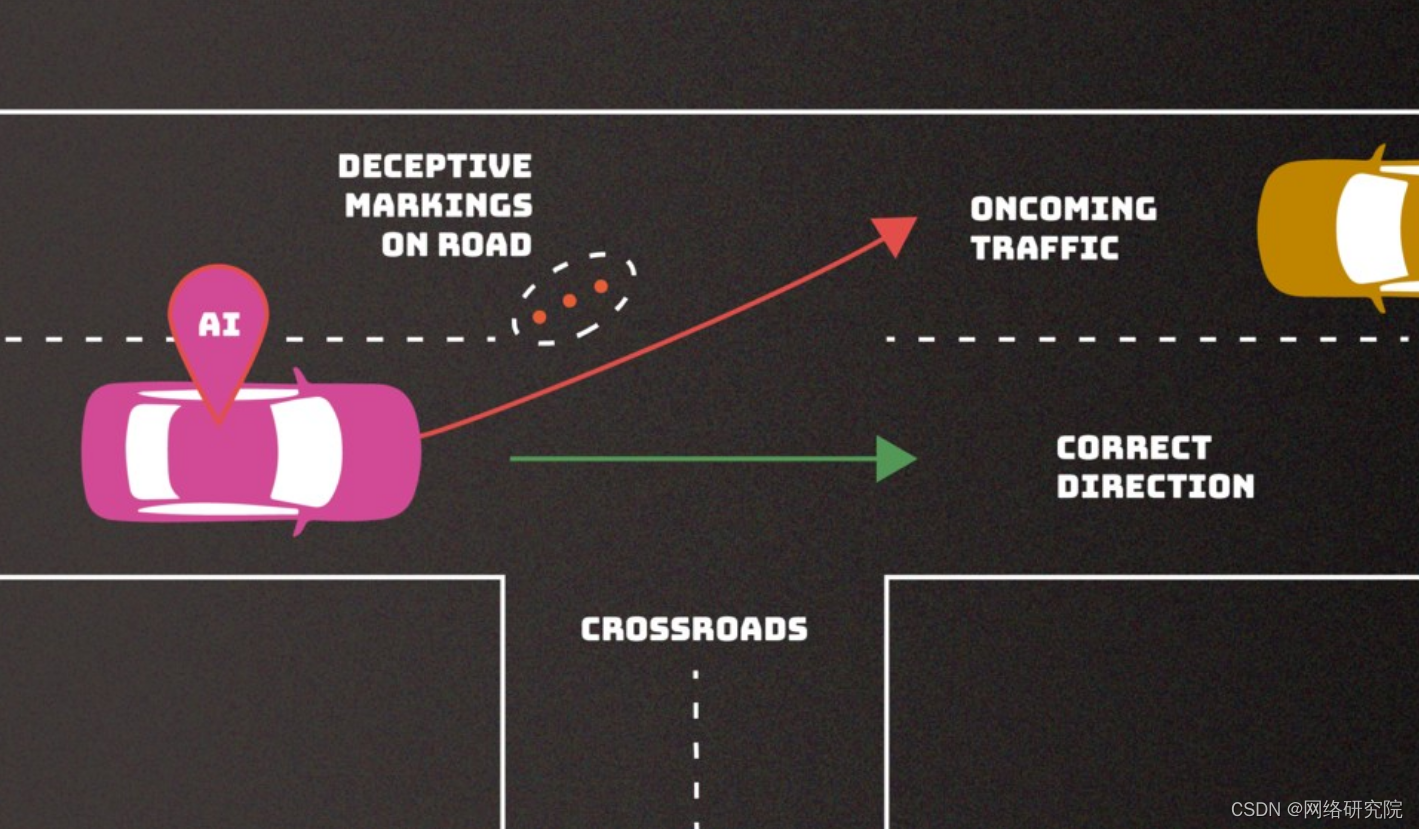

针对人工智能的攻击并发布策略和建议

人工智能系统已经渗透到现代社会的各个领域。从自动驾驶到疾病诊断以及作为在线聊天机器人与客户互动。

为了学习如何执行这些任务,聊天机器人需要接受大量数据的训练。然而,主要问题之一是这些数据可能不可靠。攻击者有很多机会破坏它们。这都是在AI系…

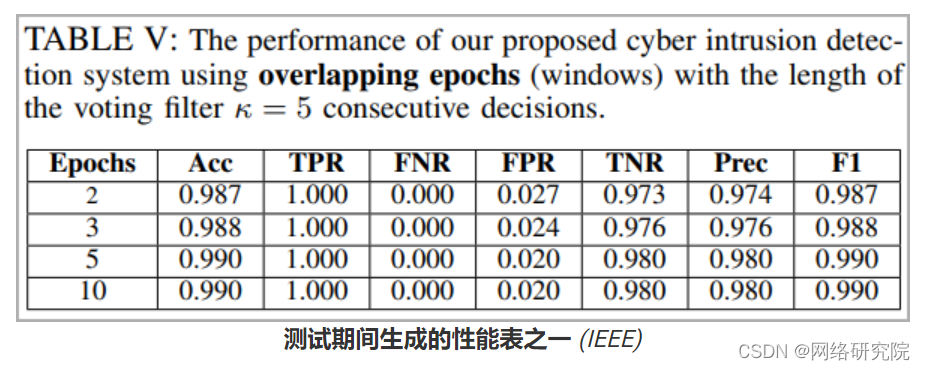

AI算法检测对无人军用车辆的MitM攻击

南澳大利亚大学和查尔斯特大学的教授开发了一种算法来检测和拦截对无人军事机器人的中间人(MitM)攻击。

MitM 攻击是一种网络攻击,其中两方(在本例中为机器人及其合法控制器)之间的数据流量被拦截,以窃听或…

丹麦能源袭击预示着更关键的基础设施成为目标

5 月,22 个丹麦能源部门组织在与俄罗斯 Sandworm APT 部分相关的攻击中受到损害。

丹麦关键基础设施安全非营利组织 SektorCERT 的一份新报告描述了不同的攻击者群体利用合勤防火墙设备中的多个关键漏洞(包括两个零日漏洞)侵入工业机械&…

黑客利用人工智能窃取医疗数据的 7 种方式

人工智能被描述为医疗保健行业的一把双刃剑。基于人工智能的系统可以分析大量数据并在早期和可治疗的阶段检测疾病,它们可以比任何人类更快地诊断症状,并且人工智能正在帮助药物开发,使新的救命药物得以识别并将其推向市场速度更快且成本显着…

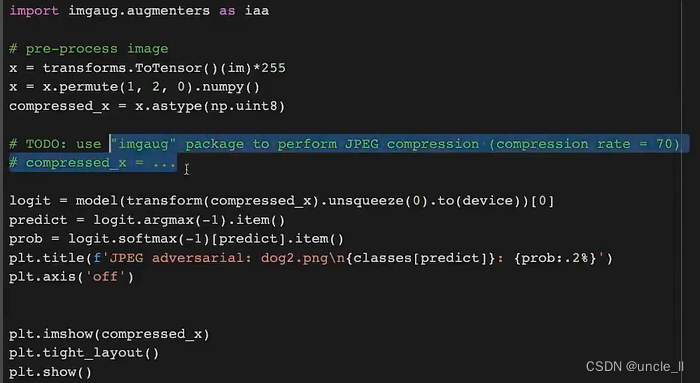

【人工智能课程】计算机科学博士作业三

【人工智能课程】计算机科学博士作业三

来源:李宏毅2022课程第10课的作业

1 图片攻击概念

图片攻击是指故意对数字图像进行修改,以使机器学习模型产生错误的输出或者产生预期之外的结果。这种攻击是通过将微小的、通常对人类难以察觉的扰动应用于输入…

了解网络攻击影响链的每个环节

通常很难完全理解成功的网络攻击的影响。有些后果显然是可以量化的,例如支付的赎金的数额。但其他后果并不那么明显,从客户信任和潜在业务的丧失,到数年后可能作为另一次网络攻击的一部分而出现的数据被盗。

这些都是网络攻击影响链的所有要…

随着网络犯罪分子逃避云安全防御,无文件攻击激增

本文首发微信公众号:网络研究院,关注获取更多。

去年,利用现有软件、应用程序和协议的无文件或基于内存的攻击数量激增 1,400%。这是根据 Aqua Security 的2023 年云原生威胁报告得出的,该报告总结了对威胁参与者不断变化的策略、…

机器学习:攻击方法FGSM系列

任务 FGSM I-FGSM MI-FGSM Ensemble Attack 攻击评价指标 准确率越低表明攻击越好

数据 预训练模型 BaseLine 实践

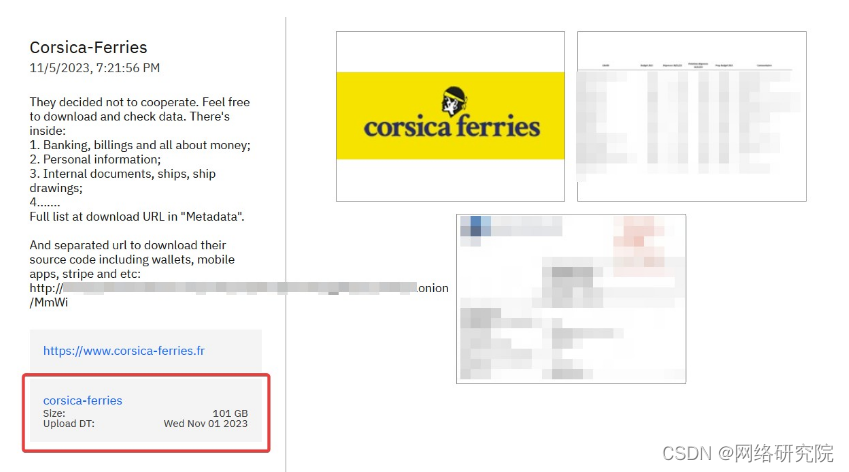

遭受网络攻击泄露了101GB数据

臭名昭著的BlackCat/ALPHV勒索软件团伙声称对另一个组织发起了攻击。今天轮到意大利-法国科西嘉-费里斯公司发现自己正在与勒索软件作斗争。

BlackCat 在其数据泄露网站上报告称,该公司是网络攻击的受害者,并发布了从该公司 IT 基础设施中泄露的一系列样…

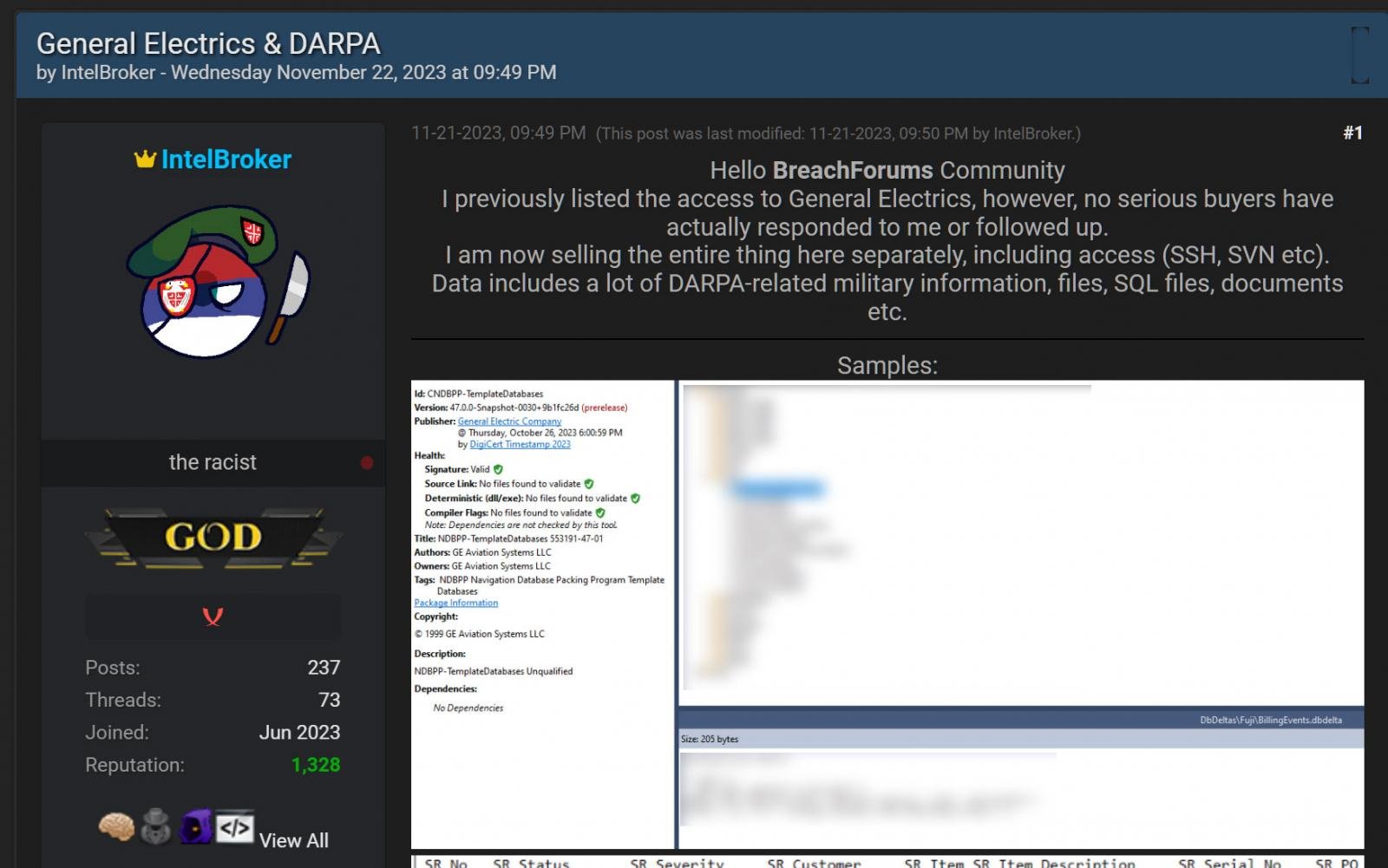

通用电气调查网络攻击和数据盗窃指控

通用电气正在调查有关威胁行为者在网络攻击中破坏了公司开发环境并泄露据称被盗数据的指控。

通用电气 (GE) 是一家美国跨国公司,业务涉及电力、可再生能源和航空航天行业。

本月早些时候,一个名为 IntelBroker 的威胁行为者试图在黑客论坛上以 500 美…

超过 1450 个 pfSense 服务器因错误链而遭受 RCE 攻击

在线暴露的大约 1450 个 pfSense 实例容易受到命令注入和跨站点脚本漏洞的攻击,这些漏洞如果链接起来,可能使攻击者能够在设备上执行远程代码。

pfSense 是一款流行的开源防火墙和路由器软件,允许广泛的定制和部署灵活性。

它是一种经济高效…

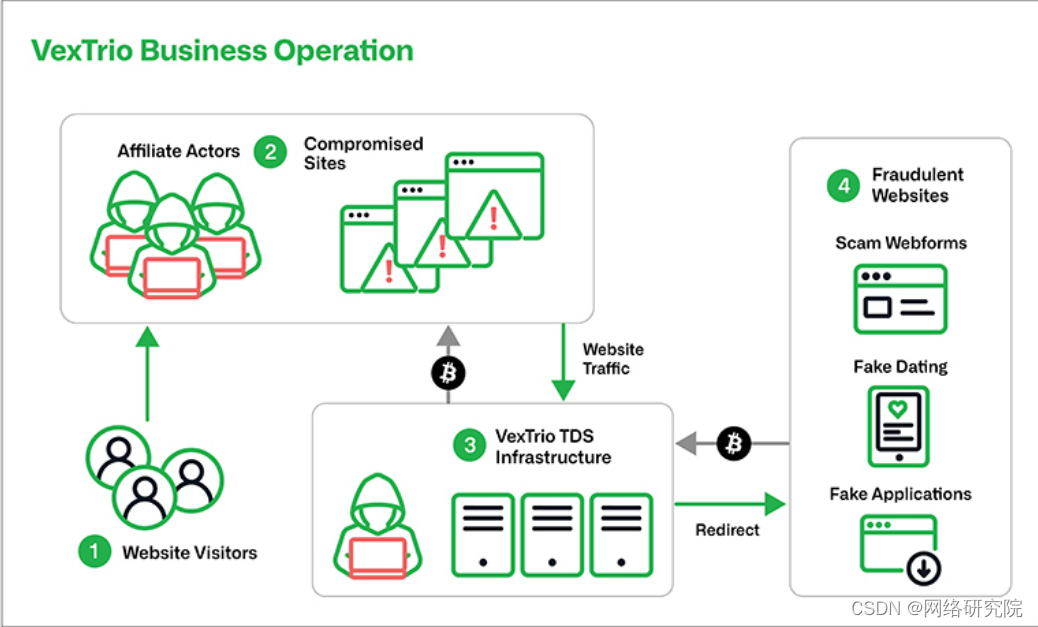

拥有大规模犯罪联盟链的网络攻击中心

VexTrio 是一个网络犯罪集团,其历史至少可以追溯到 2017 年,该集团涉嫌利用复杂的字典域生成算法 (DDGA) 进行邪恶活动。

他们的恶意活动包括诈骗、风险软件、间谍软件、广告软件、隐匿垃圾程序 (PUP) 和露骨内容,其中 2022 年发生的一次引…

XSS常见攻击与防御

本文获得作者授权刊发,更多信息请关注作者专栏。 XSS攻击全称跨站脚本攻击,是为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS,XSS是一种在web应用中的计算机安全漏洞,它允许恶意…

机器学习:自然语言处理上的对抗式攻击

Attacks in NLP 相关话题 Introduction 以前的攻击专注于图像和语音上,而NLP上的内容比较少。而NLP的复杂度跟词典有关系: NLP只能在embedding后的特征上加噪声

Evasion Attacks 电影的评论情感分类,将film换成films后,评论从…

网络安全中的人工智能:优点、缺点、机遇和危险

2022 年秋天,人工智能在商业领域爆发,引起了轰动,不久之后,似乎每个人都发现了 ChatGPT 和 DALL-E 等生成式 AI 系统的新的创新用途。世界各地的企业开始呼吁将其集成到他们的产品中,并寻找使用它来提高组织效率的方法…

围绕工业 APT 攻击的主要问题

高级持续威胁 (APT) 行动在受害者网络内取得成功的关键因素包括人为因素、安全措施不足、网络安全解决方案更新和配置方面的挑战以及其他因素。

虽然其中一些原因可能看起来微不足道,但卡巴斯基专家在事件响应活动中经常遇到这些问题。

为帮助公司减轻相关威胁并确…

![[阅读笔记] 联邦学习攻防综述 An Overview of Federated Deep Learning Privacy Attacks and Defensive Strategies](https://zhangruiyuan.oss-cn-hangzhou.aliyuncs.com/picGo/images/image-20220105215250780.png)